El 12 de mayo se conoció la noticia de un ataque masivo e indiscriminado de un programa malicioso que afectó a empresas de servicios, bancos, instituciones públicas y usuarios de computadoras en alrededor de 150 países.

El ciberataque desató una alerta de seguridad sin precedentes. Según se informó, las herramientas usadas en el ataque pudieron haber sido robadas a la Agencia de Seguridad Nacional de Estados Unidos (NSA, por sus siglas en inglés), para aumentar el poder de daño de un software malicioso conocido como WannaCry («quiero llorar»). WannaCry es un programa del tipo ransomware. Se distribuye a partir de un archivo aparentemente inofensivo que el usuario abre bajo engaño y que al ser ejecutado encripta los archivos de la computadora y exige el pago de un «rescate» en moneda digital (Bitcoin) para liberarlo.

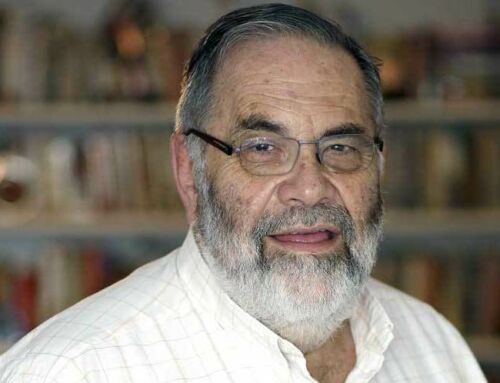

Para tener una visión más profunda sobre el tema, el DC entrevistó a Rodolfo Baader, profesor de esta casa de estudios y especialista en seguridad informática.

¿Qué características tiene este programa malicioso, a qué plataformas y usuarios ataca?

Ataca a los sistemas operativos de Microsoft, es una vulnerabilidad en diversas versiones de Windows. Aparentemente existe hace varios años, no se sabe bien desde cuándo. Pero tuvo varios episodios. En octubre del año pasado un grupo de atacantes que se hace llamar “Shadow Brokers” dijo que tenía unas herramientas que le robó a la NSA y las puso a la venta. Después de eso no hubo demasiadas novedades y en marzo de 2017, Microsoft sacó una actualización de seguridad que solucionaba varias vulnerabilidades críticas.

Entre ellas está la identificada en el reporte como “MS17-010”, que decía que afectaba a un montón de versiones de Windows y que podía permitir a un atacante que tuviera acceso a los puertos de red de una computadora, tomar control de la misma. No es algo que normalmente se pueda atacar a través de Internet, teniendo en cuenta que normalmente hay un firewall que suele filtrar los puertos de red afectados. Y el jueves de Semana Santa se hicieron públicas las herramientas. A las horas ya había instrucciones en internet de cómo usarlas para atacar a diferentes versiones de Windows que no tuvieran los parches instalados.

¿Recordás otros casos que hayan tenido esta magnitud?

Ya se venía hablando de que esto sería equivalente a lo que pasó en el 2008 con un gusano que se llamó Conficker, que aprovechaba la vulnerabilidad identificada por el boletín ms08-067, y que afectó a millones de computadoras en el mundo. En ese momento, el gusano no tenía la funcionalidad de ransomware.

¿Cómo se empezó a distribuir realmente este programa malicioso?

Hay información encontrada sobre cuál fue el vector inicial de ataque. Pero la realidad es que una vez que está dentro de una red interna lo que hace es buscar máquinas vulnerables dentro de la red, si son vulnerables las ataca, cifra los archivos y empieza a atacar a otras máquinas de la red. Por un lado, tiene la propiedad de gusano de autoreplicarse entre computadoras de la misma red y cada tanto busca afectar a alguna máquina de Internet eligiendo direcciones IP públicas con algún algoritmo y, por otro lado, tiene la propiedad de ransomware, de cifrar los archivos y pedir un rescate para recuperarlos.

Realmente los rescates que se pagaron son pocos, no más de 50 mil dólares en total. ¿Crees que hay un fin económico o buscaron llamar la atención de la opinión pública?

Es difícil saberlo. Da la impresión de ser un ransomware estándar que no buscó llamar tanto la atención y no fue un ataque dirigido a una organización en particular. Creo que se distribuyó más de lo que esperaban los propios atacantes.

¿Cuáles son las medidas que deberían tomar organizaciones y usuarios para evitar que esto ocurra?

Hay varias medidas. Primero, es importante instalar los parches de seguridad de la empresa que desarrolla el software que usamos. Muchos usuarios no los instalan porque tienen miedo a que deje de funcionar alguna aplicación en la computadora. Si bien a veces eso puede suceder, se pueden hacer pruebas para verificar que no se rompa nada pero al mismo tiempo estar mejor protegido. Segundo, contar con mecanismos de backup, que deben ser probados periódicamente, y que incluyan tener copias fuera de línea. Uno debe entender que nunca va a estar 100% protegido. Además, esteransomware utiliza el protocolo SMBv1, un protocolo viejo que se podría haber deshabilitado sin ningún impacto negativo en versiones soportadas de sistema operativo. De hecho había instrucciones de Microsoft al respecto.

En el caso de los hospitales, lo que sucede en muchos casos, es que tienen equipamiento médico como puede ser un tomógrafo, que utiliza versiones muy viejas como puede ser Windows XP. En esos casos, actualizar el sistema operativo podría conllevar el riesgo de que el tomógrafo deje de funcionar,. Esta vulnerabilidad es tan grave y tan fácil de explotar, que Microsoft decidió sacar versiones de parches de seguridad para XP y 2013, a pesar de que dejaron de tener soporte hace algunos años.

Por último, ¿cómo se puede concientizar a los usuarios?

Más allá de que no se sabe si el código malicioso ingreso a través de un e-mail o no, muchas veces los ataques tienen que ver con un vector inicial donde alguien recibe un correo electrónico que tiene un archivo adjunto malicioso, o le pide que entre a algún lugar a cambiar su password y entonces eso le da acceso al atacante a la red interna de una organización.

Siempre hago hincapié en que el software antivirus detecta un montón de programas maliciosos pero no es infalible. Y lo que pasó con WannaCry es que los antivirus no lo detectaban. Si bien los antivirus usan algunas técnicas heurísticas, en general son reactivos porque una vez que se está distribuyendo elmalware, consiguen una copia, lo analizan y generan una nueva firma para detectarlo. Pero muchas veces es tarde, porque llegan horas después de que los equipos son infectados. Además, en algunas oportunidades, los atacantes han aprovechado vulnerabilidades introducidas por los productos antivirus para realizar una intrusión.

Me parece importante concientizar a los usuarios para que tengan cuidado con lo que hacen, por más que tengan todos los parches y el antivirus actualizado. También tener contingencias, backup y restricción a los accesos entre las redes. Si uno tiene las redes más compartimentadas, seguramente se pueda limitar el daño. Por último, uno tiene que ser conciente de que no va poder prevenir todos los ataques, y entonces tiene que tomar medidas para poder detectar que algo anormal está pasando, para poder tomar acciones correctivas lo antes posible.

Algunas referencias del caso

Resumen reciente (en inglés):

https://isc.sans.edu/forums/diary/WannaCryWannaCrypt+Ransomware+Summary/22420/

Nota del presidente de Microsoft:

https://blogs.microsoft.com/on-the-issues/2017/05/14/need-urgent-collective-action-keep-people-safe-online-lessons-last-weeks-cyberattack/#sm.001uxkaav19l4fia10wrwjigozcn2

Nota de uno de los referentes de seguridad de Telefónica de España, una de las empresas afectadas:

http://www.elladodelmal.com/2017/05/el-ataque-del-ransomware-wannacry.html

Información sobre las herramienta de ataques que se hicieron públicas en Semana Santa:http://blog.segu-info.com.ar/2017/04/nuevos-exploits-para-todas-las.html

Actualizaciones de Seguridad de Microsoft para XP y 2003:https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Cómo fue que un investigador limitó la expansión de la primera versión del ransomware:https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html